Si el mes pasado fue complicado en temas relacionados con la seguridad de los sistemas Windows, debido principalmente a la vulnerabilidad en el manejo de los archivos .lnk, no parece que hayan mejorado mucho las cosas tras hacerse público un fallo grave de seguridad en la carga dinámica de librerías en Windows. Esta nueva vulnerabilidad fue descubierta recientemente por el investigador HD Moore, cuando se encontraba investigando sobre la mencionada vulnerabilidad .lnk, y Microsoft ya ha publicado su correspondiente Aviso de seguridad, donde explica los detalles de esta nueva vulnerabilidad.

Esta vulnerabilidad se aprovecha de fallos en la carga de librerías dinámicas por parte de varias aplicaciones para Windows (ver listado). Inicialmente se pensó que estas aplicaciones podrían rondar las 40, pero análisis más recientes afirman que el número de aplicaciones afectadas es más elevado, aunque aún no se han proporcionado muchos detalles sobre cuales son las aplicaciones con este problema. Aprovechándose de este fallo, un atacante podría hacer que se ejecutase código malicioso en el sistema y poner en jaque la seguridad del mismo.

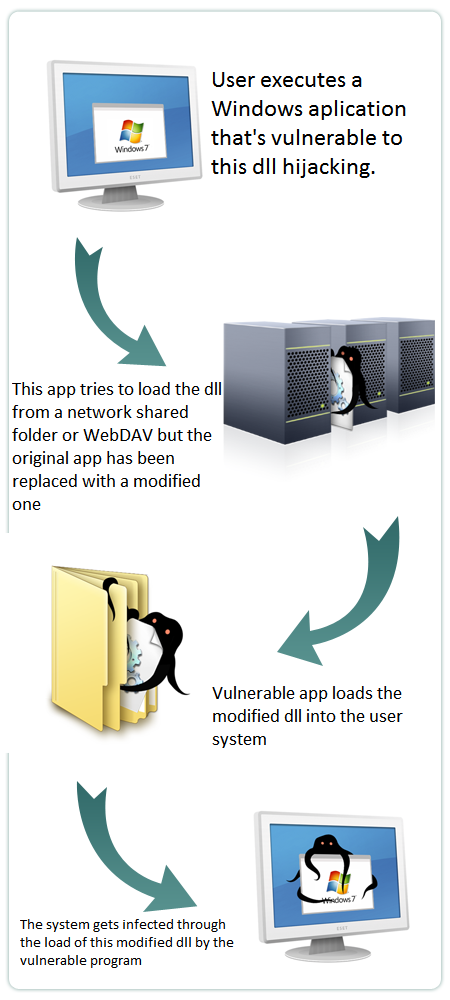

Tal y como comentan nuestros compañeros del Inteco, para aprovechar este fallo de seguridad, el usuario ha de ejecutar un fichero vulnerable desde una ubicación controlada por el atacante. Esta ubicación puede variar y ser un recurso compartido en nuestra red, WebDAV o cualquier dispositivo de almacenamiento USB. Cuando la aplicación asociada a la gestión de ese archivo lo abre, es cuando se carga una librería DLL que puede haber sido modificada para cargar código no autorizado en nuestro sistema. Esto sucede porque, al intentar cargar la librería sin haber especificado la ruta completa, Windows la intenta encontrar en una serie de directorios predefinidos. Si se sustituye la librería original por otra maliciosa, la aplicación la cargará sin revisarla previamente.

Desde Offensive Security han publicado un vídeo donde se observa un ejemplo de un ataque utilizando esta vulnerabilidad.

Microsoft ha informado detalladamente de esta vulnerabilidad y ya ha puesto a disposición de los usuarios una solución que limita el alcance de este fallo, en esta ocasión la culpa debe repartirse también entre los desarrolladores de software, puesto que, si se definiese con claridad la ubicación desde la que se cargan las librerías, no hubiese podido explotarse este fallo.

Hasta que se publique el parche de seguridad (en caso de que aparezca) que solucione esta vulnerabilidad, Microsoft ha publicado una serie de medidas que pueden tomarse para mitigar los posibles ataques que puedan ocurrir, como por ejemplo:

- Deshabilitar el cliente WebDAV

- Bloquear los puertos 139 y 445 en el cortafuegos

- Desactivar todo el tráfico saliente SMB en el perímetro

- Desactivar el servidor “Cliente Web” en todas las estaciones de trabajo mediante una política de grupo.

Aunque estas medidas no solucionan el problema en todos los escenarios, si que ayudan a mitigar en gran medida los posibles ataques.

Con el recuerdo de la vulnerabilidad .lnk aun fresco, recomendamos a los usuarios permanecer informados acerca de un posible lanzamiento del parche de seguridad que la solucione para aplicarlo lo antes posible. Contar con un antivirus y un cortafuegos capaz de detener a todas aquellas amenazas que intenten aprovecharse de esta vulnerabilidad también es fundamental. Asimismo, la información que puede obtenerse en la propia web de Microsoft, el servicio de avisos de seguridad del Inteco o este blog puede resultar de gran ayuda para evitar males mayores.

Fuente: Protegerse, ESET, Corelan

Via:Segu-Info